Die digitale Welle kommt unaufhaltsam oder: Wie wir es schaffen, dass aus der Welle kein Tsunami wird

Im Kleingedruckten, selten genug beachtet, ist jedoch die Rede von Verbraucherdaten und Profilerstellung, aufgezeichneten Nutzungsmustern sowie der Untersuchung und Analyse menschlichen Verhaltens basierend auf den Daten, die die Geräte fleißig sammeln. IoT-Protokolle müssen einen geschlossenen Ansatz mit Blick auf das Identity Relationship Management bieten. Es muss sichergestellt sein, dass die Beziehungen zwischen Geräten, Benutzern und Cloud auf fairen Vereinbarungen zwischen den Parteien basieren, die jederzeit von jedem auf Wunsch gelöst werden dürfen.

Immer mehr Objekte und Vorrichtungen sind in der Lage, miteinander zu kom-munizieren. Das stellt uns alle vor die gewaltige Aufgabe, Benutzern die Kontrolle über ihre personenbezogenen Daten zu geben, auch wenn diese Daten in einem Dickicht aus Millionen von Netzwerken mit Sensor- und Geräteanbindung gesammelt und verwaltet werden.

Ein Beispiel: Jeder von uns hat eine Vielzahl an Glühlampen zuhause im Einsatz. Möchten wir den Zugang zu jeder einzelnen individuell steuern, je nach Tages- oder Jahreszeit, wenn wir Gäste haben oder auch nur zu einer bestimmten individuellen Stimmung? Wenn wir von den Vorteilen des IoT profitieren wollen, statt Wandschalter zu betätigen, sollten wir uns lieber mit wirklich zentraler Datensteuerung befassen – und zwar schnell.

Ein weiteres Beispiel zeigt, wie wichtig es ist, unsere Daten zu steuern. Informationen, die anhand eines Cloud-Diensts gesammelt werden, der mit einer vernetzten Geschirrspülmaschine in einem Eigenheim verbunden ist, können Aufschluss darüber geben, wie oft die Bewohner ihr Geschirr spülen, wann sie zuhause sind, Gäste haben oder Essen zubereiten. Die Hausbesitzer möchten den Zugang zu dem Geschirrspüler gegebenenfalls als Teil einer Zusammenstellung von “Dingen” im Haushalt steuern und gleichzeitig verschiedene Personen in diesem Haushalt aggregiert verwalten. Beim Verkauf der Immobilie gehen der Geschirrspüler und der Dienst an den neuen Eigentümer über, während der alte Eigentümer die Kontrolle über die im Laufe der Zeit gesammelten “personenbezogenen” Daten behalten möchte.

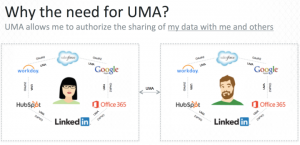

Eine Organisation für Standards namens “Kantara Initiative” sponsert verschiedene Bemühungen, darunter die Identities-of-Things-Discussion Group und die User-Managed Access (UMA) Work Group, um Lösungen für diese Herausforderungen zu entwickeln. UMA ist ein neues Protokoll, das Benutzern eine einheitliche Steuerung in die Hand gibt, um den Zugriff auf personenbezogene Daten und Dienstleistungen zu autorisieren, egal, wo diese Ressourcen online gespeichert sind. Ein Beispiel aus dem Alltag: Wenn Thomas ein IoT-fähiges “vernetztes Auto” besäße, könnte er es zu seinem UMA-fähigen Dashboard für die Online-Freigabe hinzufügen. Dort könnte er eine Freigabe-Einstellung festlegen, die zulässt, dass sein Sohn den Wagen fährt, jedoch nicht erlaubt, dass dieser Zugang zum Kofferraum erhält. Thomas Dashboard könnte Daten aller möglichen Gegenstände verwalten, von Küchengeräten bis hin zu all den vielen Glühlampen.

Der praktischste Weg zur Integration von Datenschutz ist die Nutzung einheitlicher, sorgfältig geprüfter, offener Standards und Plattformen, die sichere Verbindungen unter Geräten, Dienstleistungen und Anwendungen ermöglichen, denen der Benutzer zugestimmt hat. Sobald die Verbraucher merken, dass sie ihre Daten unter Kontrolle haben, wird diese Technologie ihr gesamtes Potenzial entfalten.