Warum sich Ransomware in die Cloud verlagert

Während man sich zumindest etwas an die Risiken gewöhnt hat, die durch Schwachstellen und Fehlkonfigurationen in der Cloud entstehen, ist man noch nicht so sehr an das Tempo der Veränderungen in der Cloud gewöhnt. Ob es sich nun um Schatten-IT, DevOps-Teams oder eine der vielen anderen Möglichkeiten handelt, cloudbasierte IT kann extrem dynamisch sein. Wenn man nicht weiß, dass sie existiert, kann man dann die richtigen Sicherheitskontrollen anwenden? Viele Unternehmen bekommen schmerzlich zu spüren, was die grenzenlose IT in der Cloud mit sich bringen kann, wenn sie die Rechnung erhalten. Erst dann beginnen sie zu überprüfen, was erforderlich ist und was nach Abschluss eines Projekts vielleicht einfach nicht gelöscht wurde.

Es wäre nachlässig, bei dieser Diskussion über die Entwicklung von Ransomware die Lieferkette unerwähnt zu lassen. Mit der Einführung von DevOps und agilen Entwicklungspipelines nimmt die Komplexität noch weiter zu. Es geht nicht nur darum, wer auf welcher Ebene welche Verantwortung trägt, sondern auch, woher die Dinge kommen. Welche Libraries werden beispielsweise genutzt? Wir haben erlebt, dass zum Beispiel einige Open-Source-Code-Repositories wie GitHub qualitativ mangelhaften oder gar schadhaften Quellcode enthalten. Wenn Entwicklerteams solche Codes übernehmen, müssen Sie die Integrität des Codes überprüfen, um sicherzustellen, dass Sie keine Hintertür einbauen, die von Angreifern genutzt werden kann – egal, ob es sich um Entwickler aus dem eigenen Unternehmen oder Entwickler von Partnern handelt. Da DevOps auf kontinuierliche Entwicklung ausgerichtet ist, wird dies zu einer permanenten Aufgabe – ein Tempo, an das die Sicherheitsteams nicht gewöhnt sind.

Über all diese Bereiche hinweg geht es darum, zu verstehen, wo sich die Daten des Unternehmensnetzwerks befinden. Im Vorfeld der europäischen Datenschutzgrundverordnung und anderer weltweiter Datenschutzbestimmungen haben Unternehmen viel Zeit und Energie investiert, um herauszufinden, wo sensible Daten gespeichert sind und wer Zugang zu ihnen hat. Die rasche Einführung der Cloud hat viele Unternehmen zurückgeworfen, da die Daten immer stärker fragmentiert und verstreut sind.

Dies stellt eine Herausforderung für alle Beteiligten dar. Denn es ist heute einfacher denn je, mehrere Kopien der Daten zu erstellen, um diese im Ernstfall schnell wieder herstellen zu können. In dieser Hinsicht vermute ich, dass sich Ransomware zukünftig mehr auf die erpresserischen Aspekte und den Weiterverkauf der Daten konzentrieren wird, als auf die Veröffentlichung der erbeuteten Informationen. Die Herausforderung für Unternehmen wird darin bestehen, den Überblick darüber zu behalten, wo sich welche Daten befinden und wer auf sie zugreifen darf.

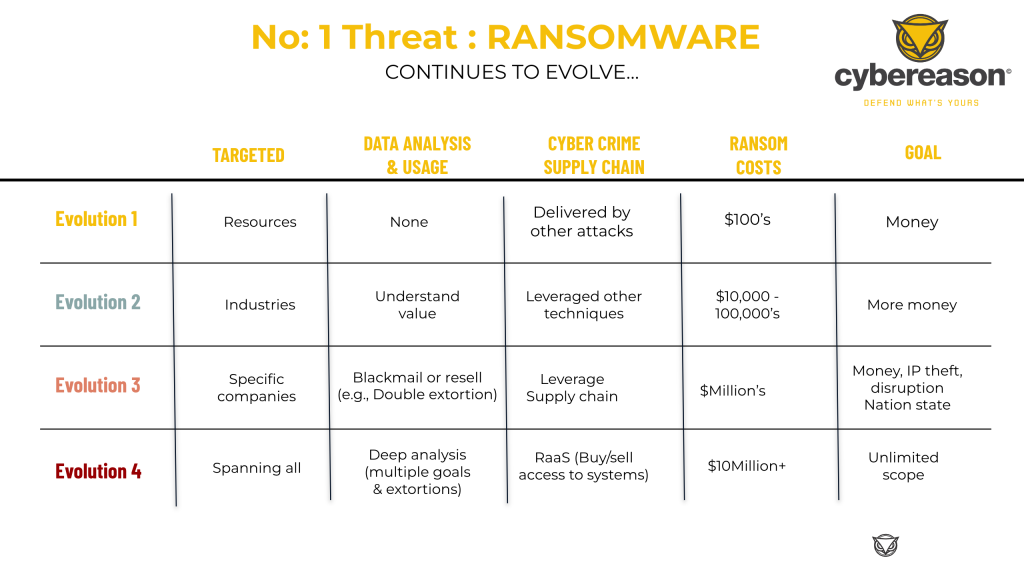

Ich wünschte, ich könnte guten Gewissens behaupten, dass wir den Höhepunkt der Ransomware-Angriffe bereits hinter uns haben. Klar ist jedoch, dass die Angreifer ihre Attacken immer wieder angepasst haben, um ihre Einnahmemöglichkeiten zu steigern und von den sich entwickelnden Sicherheitslücken zu profitieren. Unsere Reise in die Cloud steckt noch in den Kinderschuhen. Auch wenn sie den Schutz der Daten gegen herkömmliche Ransomware-Angriffe erhöht, schaffen ihr Umfang, ihre Reichweite und ihre Komplexität viele neue Bedrohungen, mit denen Sicherheitsteams umgehen müssen.

Es ist wichtig, dass wir mit offenen Augen an die Sache herangehen und akzeptieren, dass wir Fehler machen werden – aber auch schnell lernen und uns anpassen. Auf diese Weise können wir ehrlich sein und uns auf die wichtigsten Risikobereiche konzentrieren.

Ich bin gespannt, ob wir Ransomware weiterhin mit demselben Namen bezeichnen werden. Meine Sorge ist das potenzielle falsche Vertrauen, das dadurch entsteht, dass wir mit der Zeit und dank unserer Investitionen glauben, das Problem gelöst zu haben. Wir meinen, das Problem zu kennen, während das Unternehmen im Allgemeinen gar nicht weiß, wie weit sich die Bedrohung entwickelt und verändert hat. Denn wie ein Chamäleon passt sich auch Ransomware ständig an seine Umgebung an.