Jahresendaktion für SECUDOS-Kunden

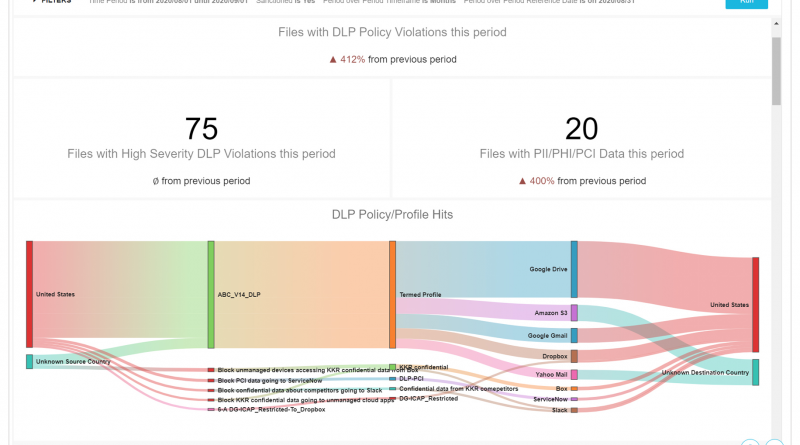

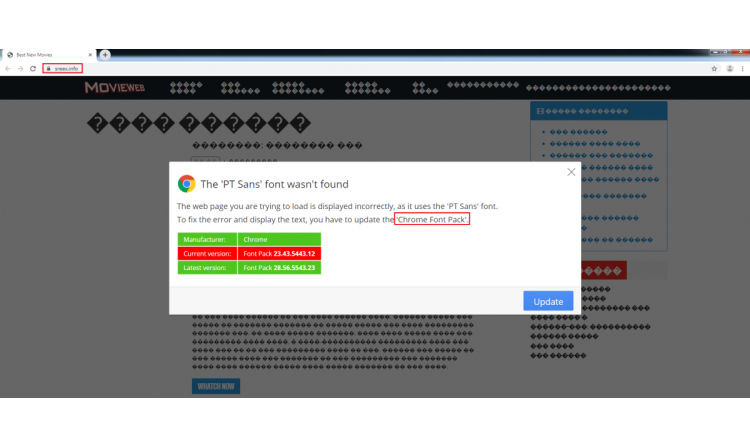

Die digitale Souveränität, die sich unter anderem mit der Souveränität beim Datenumgang auseinandersetzt, spielt eine immer wichtigere Rolle. Setzen Anwender auf kostenlose Filehoster, um die Daten ihrer Unternehmen an andere, wie zum Beispiel Kollegen, Kunden oder auch Partner, zu übertragen, so können nicht befugte Dritte sie in vielen Fällen abgreifen oder mitlesen. Das gefährdet die Datensouveränität, da die Unternehmen in diesem Fall nicht mehr über ihre eigenen Daten bestimmen können.

Read More