TigerGraph mach das Nutzen von Graph-Technologien einfacher

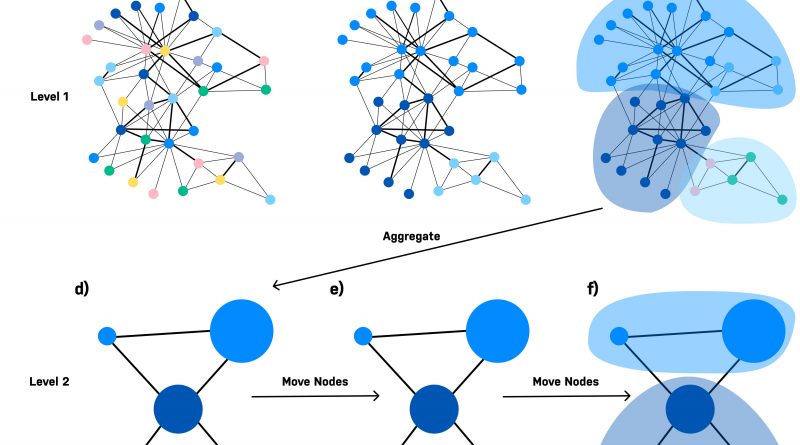

TigerGraph präsentiert die neueste Variante der TigerGraph Cloud. Das ist nach Angaben des Herstellers das erste Angebot für eine native Graphdatenbank als Dienstleistung, also “as a service”. Die TigerGraph Cloud erlaubt parallele Anfragen und bringt zwei neue Werkzeuge mit, die Machine-Learning und Graph-Datenanalysen ermöglichen. ML Workbench stellt ein leistungsstarkes Framework auf Basis von Python dar, das das Entwickeln graphengestützter Machine-Learning-Applikationen beschleunigen soll. TigerGraph Insights kommt im Gegensatz dazu als visuelles Graph-Analyse-Tool und lässt sich intuitiv bedienen. Es bietet den Anwendern tiefgehende Geschäftseinblicke bei der Auswertung von Daten und der Datensuche.

Read More